Словари Паролей Для Вай Фай

.пароля Wi-Fi ваш хендшейк (handshake) и выбрать словари WPA для атаки, регистрация не Достаточно. Nov 10, 2017 - Словарь для брута словарь содержит самые распространённые англоязычные пароли. Файл.txt размер 5.6кб Пример: aa abc. Генерация WEP/WPA/WPA2 ключей ко всем Wi-Fi точкам. На самом деле, нужен реальный словарь паролей, которые ставят наш.

Здесь собраны самые лучшие и рабочие способы самого простого взлома пароля wifi ( вай фай). Взлом wifi в windows7,8, XP BackTrack, Linux, WiFiSlax 4.7 4.9, WiFi Metropolis, шифрованием WEP, WPA, WPA2- PSK, WPS с подбором пин кода по mac адресу. Что нужно для взлома wifi? Нам понадобятся такие программы как Commview for wifi перехват пакетов, Aircrack ng 1.2 расшифровать хендшейк, Dummper v.60.7 и Jumpstart получить доступ с помощью Pin кода, WiFiCrack брутфорс по словарю, RouterHack взлом Wifi через ip адрес, словари для брута.

Возможность взломать пароль от WiFi соседа и получить ключ к халявный интернет будет равна 99%. Взлом wifi WPA WPA2-PSK WPS-PIN WEP в windows Несмотря на кажущуюся защищенность ушлая программа темной стороны IT обходит все эти ваши защиты и нагло влезают в вашу частную беспроводную собственность, чувствуя себя там как дома. При этом для многих простых юзеров эта технология так и остается загадкой, передаваемой из одного поколения хакеров другому. На просторах сети можно найти десятки обрывочных статей и сотни инструкций о том как взломать вай-фай под виндовс и ей не нужны никакие хендшейки,программа при атаках на роутер сама находит его слабые места и всю информацию выводит в таблицу. Ищем в списке ip адресов свой город (область) и выбираем провайдера интернета. P.s: список всех имеющихся провайдеров россии и украины за 2013 год по городам уже есть в архиве с программой 2. Вставляем в поле Ip адреса и жмем 'start scan' 3.

И ищем ту сеть которая нам нужна программа умеет находить и определять различные устройства из большого числа известных роутеров/маршрутизаторов и, что самое главное, - вытаскивать из них полезную информацию, в частности характеристики беспроводной сети: способ защиты точки доступа (шифрование), имя точки доступа (SSID) и ключ точки доступа (парольная фраза). Также получает информацию о WAN соединении (удобно при сканировании локальной сети) и выводит марку и модель роутера. Получение информации происходит по двум возможным путям: программа попытается подобрать пару логин/пароль к маршрутизатору из списка стандартных паролей, в результате чего получит доступ. Либо будут использованы неразрушающие уязвимости (или баги) для конкретной модели маршрутизатора, позволяющие получить необходимую информацию и/или обойти процесс авторизации.

После разработки Wi-Fi в конце 1990-х годов для обеспечения безопасности беспроводных коммуникаций был создан эквивалент конфиденциальности проводных сетей. WEP оказался крайне несовершенным и легко взламываемым стандартом.

Частично тема была затронута в моём. Сейчас большинство беспроводных точек доступа используют защищённый доступ Wi-Fi 2 с предварительным ключом, так же известный как WPA2-PSK. В WPA2 применяется более сильный алгоритм шифрования AES, который очень сложно взломать (но это возможно).

Слабость системы WPA2-PSK заключается в том, что зашифрованный пароль передаётся путём 4-стороннего рукопожатия. Когда клиент совершает вход в точку доступа (AP), начинается процесс его аутентификации, состоящий из 4 этапов. Если мы перехватим пароль в этот момент, то сможем попытаться его взломать. Для просмотра контента необходимо: для расшифровки пароля, перехваченного во время 4-стороннего рукопожатия. Уверен, что вас заинтересуют эти две темы:. Шаг 1: Переключите Wi-Fi адаптер в режим мониторинга с помощью Airmon-Ng Для начала, давайте переключим наш беспроводной адаптер в режим мониторинга. За информацией о том, какой адаптер вам нужен, обратитесь.

Это почти то же самое, что переключение беспроводного адаптера в смешанный режим, и позволяет нам видеть весь трафик, передающийся в нашей зоне действия. Давайте откроем терминал и введём следующую команду. Обратите внимание на то, что airmon-ng переименовал наш адаптер wlan0, назвав его mon0.

Шаг 2: Перехватите трафик, воспользовавшись Airodump-Ng Теперь, когда наш беспроводной адаптер находится в режиме мониторинга, вы способны следить за всем проходящим трафиком. Для перехвата этого трафика можно воспользоваться командой airodump-ng. Эта команда перехватывает весь беспроводной трафик и отображает важную информацию о нём, включая BSSID (MAC адрес точки доступа), мощность, число сигнальных кадров, число кадров с данными, канал, скорость, шифрование (если оно есть) и, наконец, ESSID (большинство из нас называют его SSID).

Для этого, введите. 08:86:30:74:22:76 - это BSSID точки доступа.c 6 - канал, на котором работает точка доступа. WPAcrack - файл для записи данных. mon0 беспроводной адаптер, занимающийся мониторингом. Скриншот выше демонстрирует, что мы сосредоточили внимание на перехвате данных точки доступа с ESSID «Belkin276», работающей на 6 канале.

Belkin276, скорее всего, является стандартным SSID, а значит, данная точка доступа является отличной целью для взлома, ведь пользователей, которые не потрудились изменить ESSID по умолчанию, вероятно, не беспокоит безопасность их точки доступа. Шаг 4: Воспользуйтесь Aireplay-Ng Deauth Чтобы перехватить зашифрованный пароль, нам нужно, чтобы клиент вновь вошёл на точку доступа. Если пользователь уже авторизован, мы можем отключить его, заставив входить заново.

В процессе этой аутентификации мы успеем перехватить зашифрованный пароль. Давайте откроем ещё одно окно терминала и введём. В верхней правой части терминала airodump-ng появится строчка «WPA рукопожатие». Это значит, что мы сумели перехватить зашифрованный пароль!

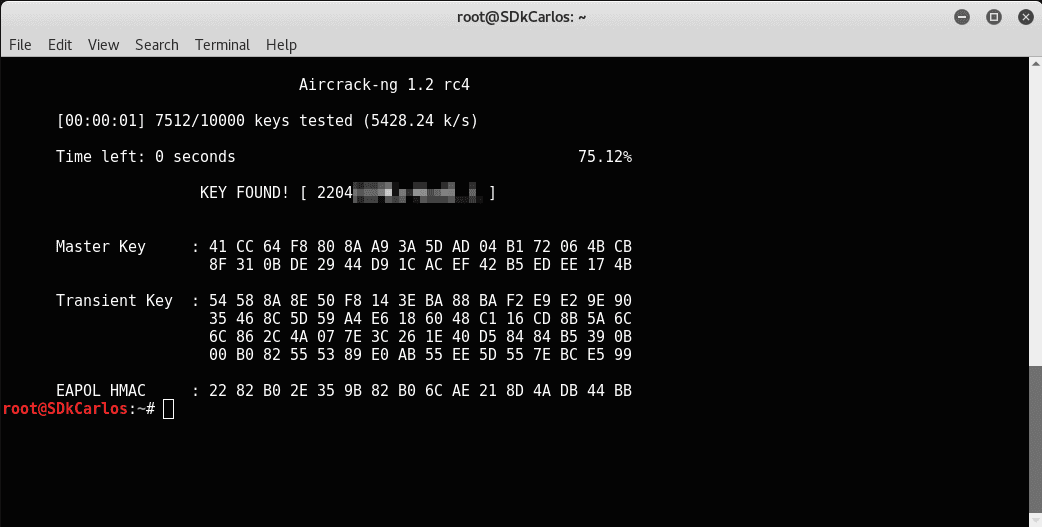

Первый шаг на пути к успеху! Шаг 6: Взломайте этот пароль с помощью Aircrack-Ng!

Теперь в нашем файле WPAcrack находится зашифрованный пароль. Мы можем воспользоваться aircrack-ng и предпочитаемым файлом с паролями для его расшифровки.

Помните, что успешность атаки такого типа зависит от качества вашего файла с паролями. Я воспользуюсь стандартным списком паролей, входящим в состав aircrack-ng. Он называется darkcOde. После этого, попытаемся взломать пароль, открыв ещё один термина и выполнив следующие команды.

WPAcrack-01.cap - название файла, в который мы записывали данные с помощью команды airodump-ng. /pentest/passwords/wordlist/darkc0de - абсолютный путь к файлу с паролями Сколько времени на это потребуется?

Расшифровка может стать относительно медленным и скучным занятием. В зависимости от размера вашего файла с паролями, на это может потребоваться от нескольких минут, до нескольких дней.

Мой двухъядерный процессор Intel 2.8 ГГц способен тестировать более 500 паролей в секунду. Получается около 1,8 миллионов паролей в час. Как только пароль будет найден, он появится на вашем экране. Помните, что качество списка паролей имеет решающее значение. Сначала попробуйте стандартный файл, а затем, если расшифровать пароль не получилось, переключитесь на файл большего размера, к примеру, один из этих:. Уважаемый kuklofon, я нисколько не хотел задеть ваше или еще чье-либо самолюбие или упрекнуть в нецелесообразности знания команд консоли или любого другого приложения.

Я и сам буквально недавно начал в очередной раз изучать кали и как можно больше стараюсь делать именно руками и даже завел себе конспект чтобы обозначать тезисы и побольше там писать и запоминать А в своем сообщении касательно шагов 1-5 я хотел показать только простоту их прохождения альтернативным вариантом для достижения одного и того же результата. А еще все стремятся к автоматизации процессов и типовых задач. И я реально не вижу ничего плохого в 'нажимании кнопок', если при этом самом 'нажимании' есть понимание того что делаешь. Еще раз извиняюсь если кого-то задел за живое или оскорбил. Уважаемый kuklofon, я нисколько не хотел задеть ваше или еще чье-либо самолюбие или упрекнуть в нецелесообразности знания команд консоли или любого другого приложения.

Я и сам буквально недавно начал в очередной раз изучать кали и как можно больше стараюсь делать именно руками и даже завел себе конспект чтобы обозначать тезисы и побольше там писать и запоминать А в своем сообщении касательно шагов 1-5 я хотел показать только простоту их прохождения альтернативным вариантом для достижения одного и того же результата. А еще все стремятся к автоматизации процессов и типовых задач. И я реально не вижу ничего плохого в 'нажимании кнопок', если при этом самом 'нажимании' есть понимание того что делаешь. Еще раз извиняюсь если кого-то задел за живое или оскорбил. #ifconfig - смотрим какие адапторы в системе есть, обычно это wlan0. #airmon-ng check kill - убиваем все не нужные процессы. #airmon-ng start wlan0 - переводим в режим монитора, позволяет получать все пакеты даже не адресованые вам, и мы видим новое названия нашего интерфейса wlan0mon.

Словари Пароли Для Вай Фай

#airmon-ng wlan0mon - последует поиск сетей. #Ctrl+c - после нахождения сети останавливаем сканирование.

#airmon-ng -bssid 34:cd:be:ff:04:c3 -channel 8 -w /wi-fi/handshake wlan0mon - вводим команду airmon-ng с опциями -bssid мак адрес точки доступа -channel канал точки доступа -w путь и названия файла рукопожатия в конце имя нашего интерфейса. Далее следует сканирование единственной точки доступа, где мы можем увидеть клиентов подключенных к точке доступа. Рукопожатия можно ждать долго, можно воспользоваться командой, которая принудительно отключит пользователя тем самым заставить его переподключится заново. Открываем новый терминал и вводим следующую команду: aireplay-ng и указываем опции количество пакетов деавторизации -deauth 20 обычно хватает -а мак адрес точки доступа и -с мак адрес клиента и в конце наш интерфейс. #aireplay-ng -deauth 20 -a 34:cd:be:ff:04:c3 -c 08:ED:B9:49:B2:E5 wlan0mon Смотрим предыдущий терминал если handshake пойман останавливаем перехват Ctrl+c в папке которую мы указывали в моём случае это /wi-fi/ появятся несколько файлов из которых нам понадобится handshake-01.cap его мы можем скопировать в другую директорию тем самым создав бэкап, так как этот фаил содержит лишнею информацию мы его отчистим при помощи следующей команды: wpaclean путь и названия отчищенного фала и путь названия файла который будем чистить. #wpaclean /wi-fi/cleanhandshake.cap /wi-fi/handshake-01.cap после успешного провидения команды скопируйте названия точки доступа и мак адрес в текстовой документ.

Приступим к взлому очищенного handshake следующей командой: aircrack-ng опция -w путь и словарь который можно сгенерировать утилитой crunch, -b мак адрес который мы сохранили в текстовом файле, и путь к очищенному handshake #aircrack-ng -w /wi-fi/file.txt -b 34:cd:be:ff:04:c3 /wi-fi/cleanhandshake.cap Далее ждём окончания подбора, если всё правильно сделали терминал выведет найденный пароль: KEY FOUND! wimax12743. Добрый день, в дополнении к вышесказанному, еще можно воспользоваться Wifite с Кали Линук она это все делает сама, но вот только, что-то плохо дружит, если 2 сетевых wifi интерфейса, на выборе ее клинит и далее не двигается, а так записывает файл handshake и далее можно его анализировать уже. Запускаю из терминала: sudo wifite -i wlan1 если из меню Программ - выдает только HELP инфу wifi интерфейс можно либо самому перевести в режим Monitor, либо прога сама спросит и переведет.

Надо будет попробовать: wpaclean /wi-fi/cleanhandshake.cap /wi-fi/handshake-01.cap просто интересно насколько прога хорошо чистит и выбирает хорошее рукопожатие. Для дальнейшего анализа рукопожатия можно использовать Wareshark, где уже будет видно, какой клиент был захвачен и сколько сообщений msg(1-4/4) есть в захвате. В строке FILTER вводим (eapol wlan.fc.typesubtype = = 0x08), чтобы отбросить ненужный мусор, а оставить только нужные строки: Первая строка – BEACON FRAME, которая тоже нужна, а остальные сообщения обмена по авторизации точки доступа и клиентов. Желательно, чтобы были все сообщений msg(1/4) msg(2/4) msg(3/4) msg(4/4), нечетные сообщения msg(1/4) + msg(3/4) отправляются точкой доступа клиенту четные сообщения msg(2/4) + msg(4/4) - ответы клиента точке доступа поэтому желательно иметь все или хотя бы одну чётную и одно нечетную последовательность в одном временном интервале времени, то-есть один запрос точки доступа и следующий за ним ответ клиента, к которому точка доступа обращалась!!! Потом правой кнопкой мышки выделяем по порядку Первую строку (Beacon) и нужные сообщения msg(1.4/4) с помощью 'Mark packet' и через пункт Меню - 'Save as' не забыть поставить галочку на ' Marked packets' сохраняем рукопожатие уже маленького размера 1,5-3 кб со всей нужной инфой. В файле захвата может быть несколько клиентов с неполными сообщениями msg(1.4/4), поэтому лучше вручную выбрать лучший вариант с более полными msg.

Как-то так я понял как начинающий. Сорри если написал своим языком.может быть непонятным для гуру.

Добрый день, в дополнении к вышесказанному, еще можно воспользоваться Wifite с Кали Линук она это все делает сама, но вот только, что-то плохо дружит, если 2 сетевых wifi интерфейса, на выборе ее клинит и далее не двигается, а так записывает файл handshake и далее можно его анализировать уже. Запускаю из терминала: sudo wifite -i wlan1 если из меню Программ - выдает только HELP инфу wifi интерфейс можно либо самому перевести в режим Monitor, либо прога сама спросит и переведет.

Надо будет попробовать: wpaclean /wi-fi/cleanhandshake.cap /wi-fi/handshake-01.cap просто интересно насколько прога хорошо чистит и выбирает хорошее рукопожатие. Для дальнейшего анализа рукопожатия можно использовать Wareshark, где уже будет видно, какой клиент был захвачен и сколько сообщений msg(1-4/4) есть в захвате. В строке FILTER вводим (eapol wlan.fc.typesubtype = = 0x08), чтобы отбросить ненужный мусор, а оставить только нужные строки: Первая строка – BEACON FRAME, которая тоже нужна, а остальные сообщения обмена по авторизации точки доступа и клиентов. Желательно, чтобы были все сообщений msg(1/4) msg(2/4) msg(3/4) msg(4/4), нечетные сообщения msg(1/4) + msg(3/4) отправляются точкой доступа клиенту четные сообщения msg(2/4) + msg(4/4) - ответы клиента точке доступа поэтому желательно иметь все или хотя бы одну чётную и одно нечетную последовательность в одном временном интервале времени, то-есть один запрос точки доступа и следующий за ним ответ клиента, к которому точка доступа обращалась!!! Потом правой кнопкой мышки выделяем по порядку Первую строку (Beacon) и нужные сообщения msg(1.4/4) с помощью 'Mark packet' и через пункт Меню - 'Save as' не забыть поставить галочку на ' Marked packets' сохраняем рукопожатие уже маленького размера 1,5-3 кб со всей нужной инфой. В файле захвата может быть несколько клиентов с неполными сообщениями msg(1.4/4), поэтому лучше вручную выбрать лучший вариант с более полными msg. Как-то так я понял как начинающий.

Сорри если написал своим языком.может быть непонятным для гуру. Почекал Fluxion на своей сети, прикольно однако, отрубает настоящую сеть и подсовывает такую открытую фейковую, очень похоже на Airgeddon, перехватывает handshake, но вот куда он его пишет - не найти, либо удаляет после выхода, т.е. Надо его искать до закрытия проги. Прошел до конца до ввода пароля на фейковом web-site, попробовал ввести неправильный пароль - заставляет ввести настоящий, после этого интернет жертвы восстанавливается.

Если у клиента-жертвы открыт брузер с адрессом http S (сертификат) то тут голяк, так как браузер уже предупреждает, что вы попали на небезопасный сайт и советует не открывать его далее. Но если открывать http то тут все ОК - выпадает меню с просьбой ввести пароль и будет долбить пока не будет введен настоящий пароль, который прочекается с пойманым handshake думаю это на жертву-просточка.имхо. Добавлено позже - кстати в конце выдает терминальчик с паролем, где указано, что вскрыт с помощью Aircrack-ng так, что вроде в теме. Добавлено позже - а вот нашел где прога положила handshake: /root/handshakes почекал его с помощью WireShark и там только msg(1/4) & msg(2/4) получается вместе с Beacon этого достаточно для взлома pwd.

Словари Пароли Для Вай Фай Киев

Попробуйте так: #airmon-ng check kill #airmon-ng start wlan0 #airodump-ng wlan0mon #Ctrl+c #airodump-ng -bssid 20:F3:A3:0C:10:A3 -channel 8 -w /wi-fi/handshake wlan0mon В новом окне терминала: #aireplay-ng -deauth 20 -a 20:F3:A3:0C:10:A3 -c C4:62:EA:6D:35:38 wlan0mon #wpaclean /wi-fi/cleanhandshake /wi-fi/handshake-01.cap Переименуйте cleanhandshake в cleanhandshake.cap aircrack-ng -w /wi-fi/file1.txt -b 20:F3:A3:0C:10:A3 /wi-fi/cleanhandshake.cap Проверил только что всё сработало. Версия Kali Linux 2017.2 установленная на флешку.